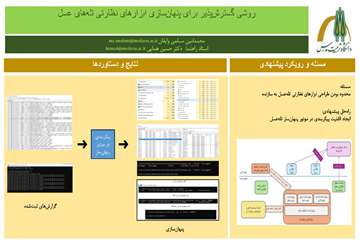

جلسه دفاع پایاننامه: محمدامین مسلمی وایقان، گروه مهندسی کامپیوتر

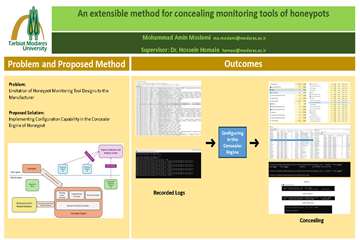

عنوان پایاننامه: روشی گسترشپذیر برای پنهانسازی ابزارهای نظارتی در تلهی عسل

ارائه کننده: محمدامین مسلمی وایقان استاد راهنما: دکتر حسین همایی استاد ناظر داخلی: دکتر مهدی آبادی استاد ناظر خارجی: دکتر محمدعلی هادویتاریخ: ۱۴۰۳/۱۲/۱۵ ساعت: ۱۵ مکان: کلاس 609

چکیده: در سال های اخیر، گسترش بدافزارها و حملات روز صفر به عنوان یکی از مهم ترین تهدیدات سایبری شناخته شده است. طبق گزارش های اخیر، زمان شناسایی و بهره برداری از آسیب پذیری ها به شدت کاهش یافته و اسکنرهای خودکار قادر به شناسایی سامانه های آسیب پذیر در مدت کوتاهی پس از افشای آسیب پذیری هستند. این امر ضرورت به کارگیری روش های پیشرفته برای شناسایی و مقابله با تهدیدات را بیشتر کرده است. تله های عسل به عنوان ابزاری برای فریب مهاجمان و جمع آوری اطلاعات درباره حملات سایبری نقش مهمی در این زمینه ایفا می کنند. این ابزارها با شبیه سازی سامانه های واقعی، مهاجمان را به سمت خود جذب کرده و از فعالیت های آن ها اطلاعات جمع آوری می کنند. با این حال، تله های عسل سنتی دارای محدودیت هایی هستند که می تواند عملکرد آن ها را در شناسایی و مقابله با تهدیدات پیچیده کاهش دهد. به طور خاص، یکی از چالش های مهم در این زمینه آن است که مهاجم پس از ورود به تله عسل، متوجه تله شده و به سرعت از آن خارج شود. برای مقابله با این چالش، لازم است ابزارهای نظارتی موجود در تله عسل را به گونه ای پنهان کنیم که از دید مهاجم مخفی بمانند. در این پژوهش، رویکردی جدید برای بهبود قابلیت پنهان سازی تله های عسل ارائه شده است. به این منظور، از تکنیک های پیشرفته نظیر DKOM و IRP Hookingبرای پنهان سازی فرآیندها، درایورها و ارتباطات شبکه استفاده شده است. تکنیک DKOM امکان تغییر مستقیم در ساختار داده های هسته سامانه را فراهم می کند، به طوری که فرآیندها و فعالیت های مرتبط به سختی شناسایی می شوند. IRP Hooking نیز با مدیریت و تغییر مسیر درخواست های ورودی و خروجی، ارتباطات شبکه را از دید مهاجم پنهان می سازد. این پژوهش به بررسی چالش های موجود در پیاده سازی این تکنیک ها در سامانه های مدرن پرداخته و راهکارهایی برای غلبه بر محدودیت های امنیتی نظیر Patch Guard و DSE ارائه می کند. همچنین با استفاده ازIRP Hooking بر روی درایور NSI، سامانه ای برای ارسال مخفیانه اطلاعات ثبت شده از فعالیت های مهاجم به سامانه مرکزی طراحی شده است که بدون جلب توجه مهاجم قابل استفاده است. روش پیشنهادی با موفقیت در سیستم عامل ویندوز ۱۰ پیاده سازی شده است. ارزیابی های صورت گرفته نشان می دهد که روش پیشنهادی در شناسایی و جمع آوری اطلاعات از مهاجمان عملکرد بهتری نسبت به روش های پیشین دارد و می تواند در محیط های عملیاتی واقعی به کار گرفته شود. طراحی کاربردی این سامانه، امکان پیاده سازی و استفاده سریع را فراهم کرده و کارایی آن را در مقابله با تهدیدات سایبری افزایش می دهد